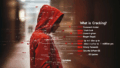

人の心のスキをついて情報を盗む方法のこと

簡単な説明

ソーシャルエンジニアリングは、カンタンに言うと「人をうまくだまして情報を盗むワザ」です。

「ちょっと教えて~」って感じで聞き出すのがポイント。

パスワードとか、うっかり教えないように注意しよう!

由来

「ソーシャルエンジニアリング」という言葉の元々の意味は、社会学や政治学の分野で「人間の社会をどうデザインするか(=制度や文化をどう設計・操作するか)」という中立的・学術的な言葉でした。たとえば、教育制度の設計や国民の行動変容(例:喫煙率の低下など)も「ソーシャルエンジニアリング」の一種とされていました。

1980年代以降、ハッカーの世界で「人間を操作する」という概念が技術的手段よりも有効だと注目され始めたことが背景です。

特に有名なのが、伝説的ハッカーケビン・ミトニック(Kevin Mitnick)です。彼は「人間の心理」を突いて企業の機密情報やシステムのアクセス権を得ることに長けており、自身の手法を「Social Engineering」と呼びました。

具体的な説明

ソーシャルエンジニアリングとは、パスワードや個人情報などの重要な情報を、人の信用・恐怖・好奇心などを利用して引き出す手法です。

たとえば、会社に知らない人が電話をかけてきて、「〇〇部の田中ですけど、パスワードが分からなくなったので教えてください」と言ってくるとします。電話を受けた人が「本当に田中さんだ」と信じてしまえば、パスワードを教えてしまうかもしれません。

このようにして本人になりすます(なりすまし)こともありますし、「至急で対応しないといけない」と急がせて判断力をにぶらせる方法もあります。

情報セキュリティの分野では、ソーシャルエンジニアリングは「人的脅威」と呼ばれ、物理的セキュリティ・技術的セキュリティでは防ぎにくい領域とされています。人間の心理的な弱点、例えば「権威への服従」「親切心」「恐怖反応」などをターゲットにして攻撃を行います。

ある大学の実験では、研究者が学生に電話をかけ、「学校のIT部門ですが、アカウントの確認のためパスワードを教えてください」と言ったところ、約70%以上の学生がパスワードを口頭で教えてしまったという結果が出ました。このことから、「本人確認をしないまま相手を信用してしまう」心理的傾向が明らかになりました。

例文

「山田さんは、知らない人に「システム管理者です」と言われてパスワードを教えてしまった。これはソーシャルエンジニアリングの被害です。」

疑問

Q: ソーシャルエンジニアリングは技術的な知識がなくてもできますか?

A: はい、技術というよりは人をだます会話術が中心なので、パソコンに詳しくなくても実行できます。

Q: どんな対策をすればよいですか?

A: 知らない人からの情報要求には応じない、本人確認を必ずする、定期的なセキュリティ教育などが有効です。

Q: 子どもでも被害に遭うことはありますか?

A: はい、ゲームのアカウント情報を聞き出すような手口もあるため、子どもも対象になり得ます。

Q: メールやSMSもソーシャルエンジニアリングに入りますか?

A: はい、フィッシング詐欺のようにだますメールもこの分類に入ります。

Q: 被害にあったかもしれないと感じたらどうすればいいですか?

A: すぐに上司や管理者、セキュリティ部門に報告し、被害の拡大を防ぎましょう。

Q: ソーシャルエンジニアリングの成功率はどのくらい高いのですか?

A: メタ分析によると、全体の平均成功率は63.5%と非常に高いです。特に訓練を受けていない人は80%以上の確率で騙される傾向があります。

Q: どの攻撃手法が最も成功率が高いですか?

A: スピアフィッシング(特定の人を狙った詐欺メールなど)が74.1%と最も成功率が高いという結果でした。情報がパーソナライズされているため、信じやすくなるからです。

Q: セキュリティ教育はソーシャルエンジニアリングに効果がありますか?

A: はい、あります。教育を受けたグループは、成功率が平均40%にまで減少しました。特にロールプレイ形式の研修が効果的で、成功率は20%以下にまで下がることがわかりました。

Q: 職種によって騙されやすさに違いはありますか?

A: あります。一般社員(非IT部門)は71%と最も高く、IT部門は39%と比較的低めでした。しかし、管理職でも58%が騙される傾向があり、役職が高くても油断できません。

Q: 教育の効果はどのくらい持続しますか?

A: メタ分析によると、教育後3ヶ月を過ぎると効果が徐々に低下し始める傾向が見られました。そのため、定期的な再教育や模擬訓練が非常に重要です。

理解度を確認する問題

次のうち、ソーシャルエンジニアリングの例として最も適切なものはどれか?

A. コンピュータウイルスによる感染

B. システムの脆弱性を使った侵入

C. 職員になりすましてパスワードを聞き出す

D. ファイアウォールによるアクセス制限

正解:C

関連論文や参考URL

Social Engineering Attacks: A Survey(2020年)

この論文では、様々なソーシャルエンジニアリングの手法(フィッシング、スピアフィッシング、テールゲーティングなど)を分析し、それぞれの成功率と心理的背景を研究しました。結果として、人は「急いでいるとき」「信頼できる相手だと思い込んだとき」に判断ミスをしやすく、教育を受けた人でも一定数がだまされることが示されました。

“A Meta-Analysis of Social Engineering Attacks in Information Security”

この論文は、2005年から2020年までに発表されたソーシャルエンジニアリング攻撃に関する56本の実証研究を対象にメタ分析を行い、

以下の観点から共通点・相違点・成功要因を統計的に整理しました:

- 攻撃手法(フィッシング、スピアフィッシング、テールゲーティングなど)

- 対象者(学生、会社員、公務員など)

- 被害率・成功率

- 教育や訓練の効果

主な結果(データベースによる統計的解析)

- 全体の成功率の平均は63.5%

→ 成功率は高く、特に教育を受けていない人は80%以上の確率で騙される傾向がありました。 - 手法別成功率

- フィッシング:68.4%

- スピアフィッシング(特定個人を狙ったもの):74.1%

- テールゲーティング(建物に無断で侵入):58.3%

- 教育効果

- セキュリティ研修を受けたグループの成功率は平均40%にまで低下

- 特にロールプレイ方式の研修は最も効果が高く、成功率を20%以下に抑制

- 職種別の脆弱性

- 一般社員(非IT部門):成功率71%

- IT部門:成功率39%

- 管理職:成功率58%(肩書に対する信頼性が逆効果)

解釈と考察

このメタ分析から分かる最も重要な点は、「人間の心理は非常に攻撃に弱い」という事実です。

特に次のような条件が重なると、ソーシャルエンジニアリングの成功率が高くなります:

- 急がされている(時間的プレッシャー)

- 信頼している相手からの連絡と思い込んでいる

- セキュリティ教育を受けていない

また、一度教育を受けても数ヶ月で効果が低下するというデータもあり、継続的なトレーニングが不可欠であることも示されています。

まとめ

ソーシャルエンジニアリングとは、人の心理や行動のスキを突いて情報を不正に引き出す手法です。

特にフィッシングやなりすましなどが多く、技術より「だます力」が重視されます。

セキュリティ教育や本人確認の徹底が被害防止のカギです。

コメント